Primer sulle firme digitali nelle criptovalute

Le firme digitali svolgono un ruolo centrale nella sicurezza delle criptovalute. Qui spieghiamo il loro ruolo nell’autenticazione e come la crittografia ha plasmato le criptovalute.

Le firme digitali svolgono un ruolo centrale nella sicurezza delle criptovalute. Qui spieghiamo il loro ruolo nell’autenticazione e come la crittografia ha plasmato le criptovalute.

Che cos’è la firma digitale?

Se qualcuno vuole dimostrare che un messaggio è stato creato da lui, può creare una firma digitale sul messaggio in modo che altri possano verificarlo.

Gli schemi di firma digitale utilizzano tipicamente crittosistemi asimmetrici (come RSA o ECC) e funzioni di hash. Se volete un approfondimento su questi termini, consultate questo articolo sulla crittografia.

Le firme digitali sono oggi ampiamente utilizzate nel settore commerciale e finanziario, ad esempio per autorizzare pagamenti bancari, scambiare documenti elettronici firmati, firmare transazioni nei sistemi pubblici blockchain, firmare contratti digitali e in molti altri scenari.

Come funziona la firma digitale

Utilizziamo ancora una volta l’amore clandestino tra Alice e Bob, la nostra coppia crittografica preferita che compare in molti dei nostri articoli.

Alice vuole finalmente rompere con Bob perché non può più tollerare il loro amore segreto. Ha scritto il messaggio “Let’s break up” (tradotto in “9394” nel “Nerd Planet”). Teme che Bob possa pensare che il messaggio non provenga veramente da lei (forse la moglie di Bob ha scoperto la loro relazione e ha rubato l’account di Alice per scrivere il messaggio). Pertanto, desidera allegare il messaggio con una firma digitale e inviarlo a Bob, in modo che quest’ultimo creda che il messaggio provenga da lei.

Utilizzando l’esempio precedente, speriamo che il lettore possa capire a cosa servono le firme digitali e perché possono garantire che un messaggio provenga veramente dal mittente. Le firme digitali combinano abilmente la crittografia simmetrica e asimmetrica con le funzioni hash e l’invenzione ha reso possibile un’ampia gamma di applicazioni che richiedono una comunicazione sicura e la verifica dell’identità.

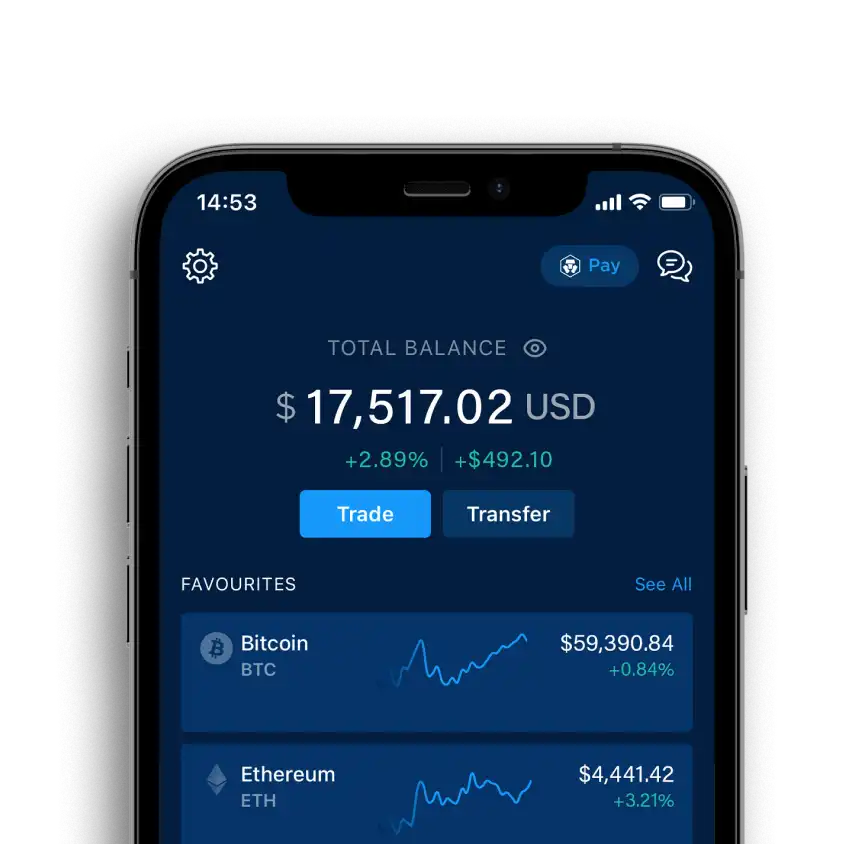

Uso della crittografia nelle criptovalute

Le criptovalute sono chiamate “cripto” perché utilizzano la crittografia. In questa sezione, utilizzando il bitcoin come esempio, vediamo come funziona.

Come funzionano le transazioni in bitcoin?

Abbiamo un 101 su come funzionano il bitcoin e le sue transazioni. Qui andiamo a vedere cosa succede all’interno delle transazioni per capire l’uso della crittografia in bitcoin.

L’output di una transazione contiene due campi:

1) un campo di valore per l’importo del trasferimento di satoshis

2) uno script pubkey per indicare quali condizioni devono essere soddisfatte perché quei satoshi possano essere ulteriormente spesi

Le figure seguenti illustrano il flusso di lavoro di Alice per l’invio a Bob di una transazione che Bob utilizzerà successivamente per spendere la transazione stessa. Sia Alice che Bob utilizzeranno la forma più comune del tipo di transazione standard Pay-To-Public-Key-Hash (P2PKH). Il P2PKH consente ad Alice di spendere i satoshis a un tipico indirizzo Bitcoin e poi permette a Bob di spendere ulteriormente quei satoshis utilizzando una semplice coppia di chiavi crittografiche.

In seguito, Bob decide di spendere l’UTXO di Alice:

Mining di Bitcoin e proof-of-work per verificare le transazioni

I Bitcoin vengono creati attraverso il mining. Quando viene creata una transazione, questa viene contrassegnata come “non confermata”. I minatori raccolgono un insieme di transazioni non confermate e cercano di creare un blocco che contenga le transazioni. Per creare un blocco nella blockchain, il miner deve risolvere un complesso problema crittografico il cui input è il blocco e la soluzione è una sequenza di numeri all’interno del blocco, chiamata nonce. Questo processo di ricerca del nonce si chiama bitcoin mining ed è un processo competitivo che coinvolge molti minatori in tutto il mondo.

Ci sono molti parametri fissi per il blocco in bitcoin, come l’hash del blocco precedente, le caratteristiche delle transazioni nel blocco corrente, ecc. C’è solo un parametro che può essere modificato, chiamato nonce. Il compito del minatore è quello di trovare il nonce che può rendere il blocco candidato soddisfacente l’obiettivo di difficoltà. L’unico modo per trovare il nonce è provare diversi valori possibili per il nonce, calcolare l’hash del nuovo blocco (id hash dell’ultimo blocco | blocco con transazioni | nonce, dove “|” significa concatenare) e verificare se l’hash soddisfa l’obiettivo di difficoltà (ottenere una stringa che abbia un certo numero di zeri davanti).

Il compito del minatore è il seguente:

La proof-of-work di Bitcoin utilizza due hash SHA-256 successivi e originariamente richiedeva che almeno i primi 32 dei 256 bit hash fossero zero. Tuttavia, la rete bitcoin reimposta periodicamente il livello di difficoltà per mantenere il tasso medio di creazione dei blocchi a 10 minuti.

Mettere la crittografia nella criptovaluta

Ci auguriamo che ora abbiate una chiara comprensione del funzionamento delle firme digitali come parte della crittografia e, naturalmente, del motivo per cui la crittografia si chiama “crittografia”! Dai sistemi di sicurezza profondamente intrecciati e accuratamente sviluppati alla capacità di garantire che i destinatari possano fidarsi del sistema, la crittografia è un sistema incredibilmente affascinante, malleabile – nell’uso, non nella sicurezza – e futuristico con così tante possibilità di avanzamento. Il Bitcoin è solo l’inizio.

Se volete approfondire il tema della crittografia , leggete anche il nostro articolo su questo argomento. In questa sede si analizza l’evoluzione della crittografia, il suo funzionamento, i suoi solidi sistemi di sicurezza e si accenna ai suoi potenziali utilizzi.

Riferimenti

1. Alrammahi, M & Kaur, H. (2014). Sviluppo dell’algoritmo di crittografia Advanced Encryption Standard (AES) per il protocollo di sicurezza Wi-Fi. 10.13140/RG.2.2.20993.97124.

2. Cifrari simmetrici (n.d.). Recuperato da http://www.crypto-it.net/eng/symmetric/index.html

3. Menezes, A. J., C., V. O. P., & Vanstone, S. A. (2001). Cifrari di flusso. In Manuale di crittografia applicata (pp. 191-216). Boca Raton: CRC Press.

4. Cifrari simmetrici (n.d), recuperato da http://www.crypto-it.net/eng/symmetric/index.html.

5. Kessler G.C (novembre 2019), Una panoramica della crittografia. Recuperato da https://www.garykessler.net/library/crypto.html#types

6. Lane Wagner (giugno 2018). (Molto) Crittografia a curva ellittica di base. Recuperato da https://blog.goodaudience.com/very-basic-elliptic-curve-cryptography-16c4f6c349ed

7. Crittografia Funzioni di hash (n.d.) Recuperato da https://www.tutorialspoint.com/cryptography/cryptography_hash_functions.htm

Condividi con gli amici

Articoli correlati

How to Participate in Solana Governance: A Step-by-Step Guide

How to Participate in Solana Governance: A Step-by-Step Guide

How to Participate in Solana Governance: A Step-by-Step Guide

Bitcoin vs Bitcoin Cash — A Closer Look at Their Shared Origins and Diverging Paths

Bitcoin vs Bitcoin Cash — A Closer Look at Their Shared Origins and Diverging Paths

Bitcoin vs Bitcoin Cash — A Closer Look at Their Shared Origins and Diverging Paths

Solana Tokenomics: Everything to Know

Solana Tokenomics: Everything to Know

Solana Tokenomics: Everything to Know

Sei pronto per avventurarti nel mondo delle criptovalute?

Ottieni subito la guida per configurareil tuo account Crypto.com

Cliccando sul pulsante Invia, riconosci di aver letto l' Informativa sulla privacy di Crypto.com dove illustriamo come usiamo e proteggiamo i tuoi dati personali.