Introdução

Um relatório recente da Interpol mostra que o phishing está a aumentar a nível mundial. Aqui, mostramos exemplos de como os burlões tentam normalmente enganar os utilizadores de criptomoedas e como se pode proteger.

Principais conclusões:

- O phishing é uma técnica de “engenharia social” utilizada por hackers e burlões para levar os utilizadores desprevenidos a fornecer as suas credenciais e/ou informações sensíveis.

- O phishing pode assumir várias formas, incluindo phishing por correio eletrónico, phishing por SMS e phishing por chamada de voz.

- O phishing pode ser reconhecido por vários sinais indicadores, tais como imprecisões, um sentido de urgência, falta de características de segurança, bem como pedidos de informações pessoais.

- Proteger-se contra o phishing requer uma dose saudável de ceticismo e uma inspeção cuidadosa de todas as mensagens, e-mails e ligações.

O que é o phishing?

O phishing é uma das vias de ataque que os burlões utilizam para atingir utilizadores incautos e roubar as suas informações sensíveis, como informações de identificação pessoal(PII), que incluem a data de nascimento, a morada, combinações de nome de utilizador e palavra-passe de correio eletrónico, informações bancárias em linha e contas empresariais e, em última análise, os seus fundos.

O phishing é uma forma de “engenharia social” que se baseia mais em enganar um utilizador incauto para que este entregue voluntariamente as suas credenciais e/ou fundos do que em tentar violar os seus dispositivos ou contas utilizando técnicas de pirataria informática.

Num ataque de phishing típico, um utilizador é normalmente levado a acreditar que foi contactado por uma organização com a qual lida habitualmente (por exemplo, o seu banco, empregador ou fornecedor de telecomunicações) através de réplicas sofisticadas do sítio Web da organização, notificações SMS, e-mails ou chamadas telefónicas. Estes ataques podem levar o utilizador a fornecer informações sensíveis, tais como credenciais, palavras-passe ou frases de recuperação.

Os ataques de phishing podem ser coordenados, por exemplo, contra o pessoal ou os membros de uma organização específica ou contra os utilizadores de um determinado serviço. Normalmente, os atacantes adquirem informações sobre os clientes após um incidente de violação de dados, que depois utilizam para atacar os mesmos clientes com um ataque de phishing. Noutros casos, os ataques podem ser aleatórios e baseados na segmentação de blocos de números de telefone, endereços de correio eletrónico gerados automaticamente ou listas de endereços de correio eletrónico obtidos ilegalmente de subscritores de listas de correio.

Os objectivos dos ataques de phishing podem ser de curto ou de longo prazo. Os objectivos a curto prazo incluem a implantação de ransomware nos dispositivos das vítimas e a exigência de um resgate para desencriptar os seus dados ou roubar fundos das contas das vítimas.

Os objectivos a longo prazo incluem a obtenção de acesso à rede/sistemas empresariais da organização da vítima, a implantação de malware nos sistemas da vítima para obter ganhos contínuos e a longo prazo, ou para vigilância e extorsão.

Tipos de phishing

O phishing pode ocorrer através de vários canais, incluindo:

- Correio electrónico

- SMS (também conhecido como “Smishing”)

- Redes sociais e mensagens instantâneas

- Chamadas telefónicas/chamadas de voz (também conhecidas como “Vishing”)

1. E-mails: “Clique neste link para evitar…”

Num ataque de phishing por correio eletrónico, o atacante envia normalmente uma mensagem que parece vir de uma fonte genuína, com um “apelo à ação” que exige que a potencial vítima clique numa ligação para evitar consequências.

Por exemplo, os atacantes podem enviar uma mensagem de correio eletrónico falsificando o seu banco e exigindo que inicie sessão e reactive a sua conta ou arrisque a suspensão da conta e a perda de acesso aos fundos. Noutros casos, os atacantes podem enviar uma fatura em atraso de um fornecedor de serviços que exija uma ação imediata, como o pagamento da fatura para evitar taxas de atraso e encargos adicionais.

Os phishers podem utilizar designs sofisticados, incluindo o mesmo logótipo, esquema de cores e tipo de letra que a organização alvo, para fazer com que a mensagem pareça o mais próxima possível de uma mensagem legítima.

Observe atentamente o remetente

Além disso, os phishers podem utilizar métodos elaborados para fazer com que a mensagem pareça ser de uma fonte legítima, nomeadamente preenchendo o endereço de correio eletrónico de origem (por exemplo,[email protected]) e/ou manipulando as ligações em que o utilizador tem de clicar de forma semelhante.

Noutros casos, os atacantes podem utilizar outra técnica conhecida como “ataques homógrafos”, em que utilizam nomes de domínio paralelos com letras de aspeto semelhante de outras línguas que não as do alfabeto inglês. Por exemplo, as letras a, c, e, o, p e x nos alfabetos inglês e cirílico são semelhantes. Estes são chamados homógrafos.

Isto faz com que seja difícil, mesmo para um utilizador experiente, identificar que o domínio utilizado para a ligação e/ou o endereço de origem é falso, porque as semelhanças são ligeiras (por exemplo, contact@ßitcoin.com; repare no “B” em “ßitcoin”).

2. As mensagens SMS são fáceis de imitar

O phishing por SMS (ou “Smishing”) é semelhante ao phishing por correio eletrónico, embora exija muito menos sofisticação por parte dos atacantes, uma vez que as mensagens SMS não contêm normalmente formatação ou gráficos.

No Smishing, um atacante visa as vítimas enviando-lhes mensagens de texto que podem assemelhar-se a uma mensagem de texto legítima de um fornecedor de serviços. Estas baseiam-se geralmente no FUD ou no FOMO.

Um exemplo de FUD é informar o alvo de transacções não autorizadas no seu cartão de crédito e pedir-lhe que clique imediatamente numa hiperligação para impedir outras transacções. No caso do FOMO, um exemplo pode envolver atacantes que informam o alvo de um período de tempo muito curto para optar por uma oferta/desconto especial. Em ambas as situações, os alvos são encorajados a clicar nas ligações fornecidas nas mensagens SMS.

Nestes exemplos, nem as transacções não autorizadas nem as ofertas/descontos especiais são genuínos. Em vez disso, estes cenários falsos criam um sentimento de urgência para explorar o FUD ou o FOMO nos alvos pretendidos pelos atacantes.

3. Phishing nas redes sociais

Nas redes sociais e nas plataformas de mensagens instantâneas, um atacante pode fazer-se passar por um prestador de serviços (pessoal de apoio ao cliente de um prestador de serviços, funcionário de uma empresa que oferece apoio, etc.) e tentar induzir o utilizador a clicar numa ligação de phishing, à semelhança do phishing por correio eletrónico e SMS. Procure nomes de utilizador enganadores como “_crypto com official_”.

O principal objetivo destes ataques é, normalmente, levar o utilizador a clicar na ligação. Nalguns casos, a hiperligação instala malware/spyware/ransomware no dispositivo da vítima; noutros casos, a hiperligação leva-a para um sítio Web de aspeto realista/cópia, onde introduz as suas credenciais, permitindo aos piratas informáticos aceder à conta real do utilizador no sítio Web real.

4. Cuidado com as chamadas telefónicas inesperadas

O phishing de voz (ou “Vishing”) é uma variante ligeiramente diferente do phishing, em que os atacantes telefonam às vítimas ou utilizam a tecnologia para telefonar em massa às vítimas utilizando mensagens pré-gravadas. Tentam convencer as vítimas de que estão a telefonar de uma organização legítima (por exemplo, uma entidade governamental, como a administração fiscal, ou um prestador de serviços, como bancos, empresas de telecomunicações, etc.) para obterem informações privadas das suas vítimas inocentes, para acederem às suas contas, roubarem a sua identidade ou adquirirem fundos ilegalmente.

Nalguns casos, as vítimas podem ser coagidas a efetuar pagamentos através de métodos de pagamento não rastreáveis, como cartões de oferta e cartões pré-pagos, para evitar alegadas consequências para os agressores (por exemplo, prisão, deportação, execução hipotecária da sua casa, etc.). De facto, o facto de a administração fiscal ou o banco pedirem para serem pagos em cartões de oferta pré-pagos deve sempre levantar uma bandeira vermelha.

Reconhecer o phishing e proteger-se

A primeira linha de defesa contra o phishing é ser sempre cético em relação a e-mails, mensagens ou chamadas telefónicas inesperadas com um apelo urgente à ação.

Além disso, existem alguns sinais que devem ser observados e considerados durante a avaliação da autenticidade de uma mensagem recebida:

- O endereço de correio eletrónico de origem provém do correio eletrónico de contacto habitual dessa organização? Verifique o endereço de correio eletrónico completo e o domínio – Existe alguma coisa depois do nome de domínio habitual? Por exemplo, o domínio de correio eletrónico de Crypto.com é @crypto.com; no entanto, se o domínio de correio eletrónico estiver preenchido (@crypto.com.somethingelse.com, por exemplo), não é o mesmo domínio.

- A organização oferece uma funcionalidade de código anti-phishing? Está ativado para a sua conta? Se a resposta a ambas as perguntas for afirmativa, o código correto aparece na mensagem de correio eletrónico?

Utilize o código anti-phishing da Crypto.com para se proteger. Saiba como o ativar na aplicação Crypto.com, na Bolsa e no NFT Marketplace.

- Verifique a ligação em que tem de clicar, passando o cursor do rato (e NÃO clicando) sobre ela. A ligação vai para o nome de domínio da organização? O domínio na hiperligação está preenchido com algum tipo de adições, como o preenchimento do domínio de correio eletrónico mencionado acima?

- Procurar erros ortográficos e gramaticais. Os atacantes cometem frequentemente erros evidentes, um sinal revelador de que não se trata de uma mensagem de correio eletrónico legítima.

- É tratado pelo seu nome ou por um termo coletivo (por exemplo, Caro[Seu Nome] vs Caro Cliente)? Note-se que este não é sempre um indicador fiável, uma vez que os atacantes podem ter o seu nome e e-mail e podem utilizar software de fusão de correio para se dirigirem às vítimas individualmente.

- Foi subitamente contactado nas redes sociais e/ou numa plataforma de mensagens instantâneas por um alegado representante da empresa? Estas ocorrem especialmente após a publicação de uma queixa ou de uma pergunta sobre o serviço da empresa. Na maioria dos casos, os representantes não iniciarão o contacto, a menos que navegue para a sua conta/página verificada e inicie o contacto você mesmo.

- Se é demasiado bom para ser verdade, é quase certo que o é. Estão a ser-lhe oferecidas oportunidades de investimento ou empréstimos em condições que parecem demasiado boas para serem verdadeiras? Estes são alguns dos iscos mais comuns utilizados no phishing.

- Está a ser ameaçado com consequências se não agir imediatamente? Não entrem em pânico. Lembre-se de que pode sempre desligar e voltar a ligar para a organização através do seu número público ou contactá-la através dos seus canais legítimos e oficiais de apoio ao cliente.

A regra de ouro é: se – depois de tudo isto – ainda tiver dúvidas, é melhor NÃO clicar em quaisquer ligações ou seguir quaisquer pedidos que lhe sejam enviados por correio eletrónico/SMS/IM/chamada telefónica. Em vez disso, contacte você mesmo a organização utilizando os seus canais de contacto seguros (chat de apoio ao cliente, telefonando para a linha de apoio ao cliente ou navegando para o seu sítio Web introduzindo você mesmo o URL num navegador e iniciando sessão na sua conta).

Tentativas de phishing contra utilizadores de criptomoedas

O que é que isto significa na prática? Eis cinco exemplos de ataques hipotéticos de phishing. Em breve verá quais são os sinais de alerta.

1. As empresas não iniciam conversas sobre MD – e as duas excepções

Nesta amostra, um phisher contacta uma potencial vítima para iniciar uma conversa com ela, embora os fornecedores de serviços geralmente não enviem primeiro mensagens directas (DM) aos utilizadores. Por outras palavras, normalmente é necessário iniciar uma DM. As excepções são os contactos com os vencedores dos concursos para a entrega dos prémios e o pedido de autorização para utilizar conteúdos gerados pelos utilizadores. Neste último caso, deve ter uma memória clara da participação no concurso e procurar todos os outros sinais de uma conta legítima, como um perfil verificado. As tentativas de o enviar para ligações encurtadas são um sinal de alerta.

2. As empresas legítimas não oferecem oportunidades de enriquecimento rápido

Neste tipo de cenário, uma conta falsa que se faz passar por um membro do pessoal, como um gestor de comunidade regional, envia mensagens a uma potencial vítima nas redes sociais, oferecendo oportunidades de investimento.

3. As empresas não adicionam utilizadores aos canais da comunidade

Neste exemplo, um phisher duplica um canal comunitário criando uma réplica do Grupo Telegram e adicionando potenciais vítimas. Os burlões podem fazer-se passar por funcionários genuínos, tentando levar as vítimas a revelar as suas credenciais de acesso.

Em relação à política, os fornecedores de serviços geralmente não adicionam utilizadores a um grupo ou canal da comunidade. Em vez disso, os utilizadores devem encontrar as ligações para os grupos e canais oficiais da comunidade.

4. Utilizar apenas os sítios Web oficiais

Aqui, um exemplo hipotético de um sítio Web imitador tenta assemelhar-se ao sítio Web da cadeia de blocos Cronos, utilizando esquemas de cores e logótipos semelhantes. Os burlões tentam fazer com que os utilizadores forneçam as frases-semente das suas carteiras de criptomoedas, o que, por sua vez, lhes daria acesso irrevogável às carteiras sem custódia dos utilizadores e lhes permitiria drenar todos os activos.

Os utilizadores devem prestar atenção e ter cuidado com a estrutura muito básica do sítio, com a ausência do logótipo, que é substituído por um simples hexágono, e com o apelo à ação.

Por outro lado, o site legítimo da Cronos abaixo tem várias características únicas que o distinguem do site imitador acima.

5. Verificar se as contas das redes sociais são verificadas

Noutro exemplo, um phisher pode criar uma conta no Twitter com aspeto real que se assemelhe, por exemplo, à conta oficial da Loaded Lions para tentar roubar fundos utilizando um lançamento aéreo falso como isco.

Certifique-se de que as contas que segue são verificadas como oficiais e desconfie das contas de grandes nomes que o seguem primeiro. Pode ver abaixo uma captura de ecrã dos perfis falsos e genuínos do Twitter.

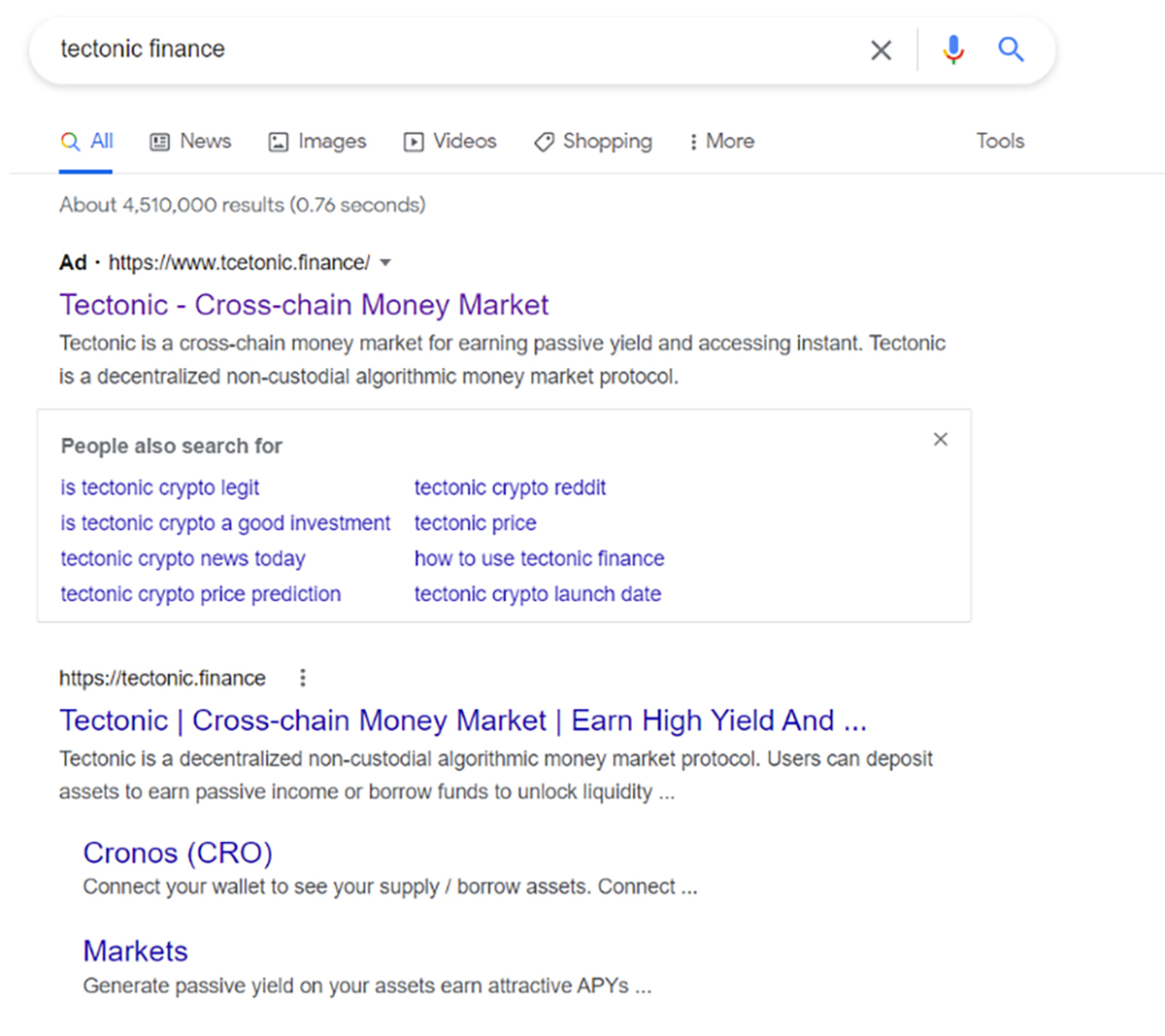

6. Verificar os URLs com cuidado

Os phishers podem criar uma página falsa para um projeto real e pagar um anúncio do Google para que apareça em primeiro lugar. Por exemplo, um olhar atento pode ver que o URL do anúncio tem um erro tipográfico (tcetonic.finance), enquanto o sítio Web legítimo da Tectonic (tectonic.finance), um protocolo de mercado monetário algorítmico descentralizado e sem custódia, baseado na cadeia Cronos, aparece por baixo do anúncio como o primeiro resultado da pesquisa.

7. Cuidado com os códigos promocionais de terceiros

Neste último exemplo, um utilizador pode procurar um código promocional e ser direcionado para sites fraudulentos com códigos promocionais falsos que podem conter links maliciosos.

Utilize apenas códigos promocionais diretamente de sítios oficiais e canais verificados.

Conclusão – Como se proteger dos phishers

Dado que os hackers e os burlões procuram cada vez mais vítimas e fundos, prevê-se que os ataques de phishing aumentem. Seja devido a violações de dados ou a ataques aleatórios, os ataques de phishing constituem um risco para a privacidade e as finanças de qualquer pessoa. Manter-se vigilante, conhecer o aspeto do phishing e uma dose saudável de ceticismo são algumas das ferramentas necessárias para se proteger das tentativas de phishing.

Diligência devida e fazer a sua própria investigação

Todos os exemplos apresentados neste artigo têm um carácter meramente informativo. O utilizador não deve interpretar essas informações ou outros materiais como aconselhamento jurídico, fiscal, de investimento, financeiro, de cibersegurança ou outro. Nada aqui contido constituirá uma solicitação, recomendação, endosso ou oferta da Crypto.com para investir, comprar ou vender quaisquer moedas, tokens ou outros activos criptográficos. Os rendimentos da compra e venda de activos criptográficos podem estar sujeitos a impostos, incluindo o imposto sobre mais-valias, na sua jurisdição. Quaisquer descrições dos produtos ou características da Crypto.com são meramente para fins ilustrativos e não constituem um endosso, convite ou solicitação.

O desempenho passado não é uma garantia ou um indicador do desempenho futuro. O valor dos activos criptográficos pode aumentar ou diminuir, e pode perder a totalidade ou um montante substancial do seu preço de compra. Ao avaliar um ativo criptográfico, é essencial que faça a sua investigação e a devida diligência para fazer o melhor julgamento possível, uma vez que quaisquer compras serão da sua exclusiva responsabilidade.