Introduzione

Un recente rapporto dell’Interpol mostra che il phishing è in aumento a livello globale. Qui mostriamo alcuni esempi di come i truffatori tentano comunemente di truffare gli utenti di criptovalute e come proteggersi.

Punti di forza:

- Il phishing è una tecnica di “ingegneria sociale” utilizzata da hacker e truffatori per indurre gli utenti ignari a fornire le proprie credenziali e/o informazioni sensibili.

- Il phishing può presentarsi in diverse forme, tra cui phishing via e-mail, phishing via SMS e phishing via chiamata vocale.

- Il phishing può essere riconosciuto da diversi segnali rivelatori, come imprecisioni, senso di urgenza, mancanza di caratteristiche di sicurezza e richiesta di informazioni personali.

- Per proteggersi dal phishing occorre una sana dose di scetticismo e un’attenta verifica di tutti i messaggi, le e-mail e i link.

Che cos’è il phishing?

Il phishing è una delle vie d’attacco che i truffatori utilizzano per colpire gli utenti inconsapevoli e rubare le loro informazioni sensibili, come le informazioni di identificazione personale(PII), che comprendono data di nascita, indirizzo, combinazioni di nome utente e password per l’e-mail, informazioni sull’online banking e sui conti aziendali, e, in ultima analisi, i loro fondi.

Il phishing è una forma di “ingegneria sociale” che si basa più sull’inganno di un utente inconsapevole che consegna volontariamente le proprie credenziali e/o i propri fondi, piuttosto che sul tentativo di violare i suoi dispositivi o account con tecniche di hacking.

In un tipico attacco di phishing, l’utente viene in genere indotto a credere di essere stato contattato da un’organizzazione con cui ha abitualmente a che fare (ad esempio, la banca, il datore di lavoro o il fornitore di servizi di telecomunicazione) attraverso sofisticate repliche del sito web dell’organizzazione, notifiche SMS, e-mail o telefonate. Questi attacchi possono indurre l’utente a fornire informazioni sensibili, come credenziali, password o frasi di recupero.

Gli attacchi di phishing possono essere coordinati, ad esempio contro il personale o i membri di una specifica organizzazione o contro gli utenti di un determinato servizio. In genere, gli aggressori hanno acquisito le informazioni dei clienti in seguito a un incidente di data breach, che poi utilizzano per colpire gli stessi clienti con un attacco di phishing. In altri casi, gli attacchi possono essere casuali e basati su blocchi di numeri di telefono, indirizzi e-mail generati automaticamente o elenchi di indirizzi e-mail ottenuti illegalmente dagli iscritti alle mailing list.

Gli obiettivi degli attacchi di phishing possono essere a breve o a lungo termine. Gli obiettivi a breve termine includono la distribuzione di ransomware sui dispositivi delle vittime e la richiesta di un riscatto per decriptare i loro dati o per rubare fondi dai conti delle vittime.

Gli obiettivi a lungo termine includono l’accesso alla rete/sistemi aziendali dell’organizzazione della vittima, l’implementazione di malware nei sistemi della vittima per un guadagno continuo e a lungo termine, o per la sorveglianza e l’estorsione.

Tipi di phishing

Il phishing può avvenire attraverso vari canali, tra cui:

- SMS (noto anche come “Smishing”)

- Social media e messaggistica istantanea

- Telefonate/chiamate vocali (note anche come “Vishing”)

1. Messaggi di posta elettronica: “Clicca su questo link per evitare…”.

In un attacco di phishing via e-mail, l’aggressore di solito invia un’e-mail che sembra provenire da una fonte autentica, con un “invito all’azione” che richiede alla potenziale vittima di fare clic su un link per evitare conseguenze.

Ad esempio, gli aggressori possono inviare un’e-mail che simula la vostra banca e vi richiede di accedere e riattivare il vostro conto o di rischiare la sospensione del conto e la perdita dell’accesso ai fondi. In altri casi, gli aggressori possono inviare una fattura scaduta da un fornitore di servizi che richiede un’azione immediata, come il pagamento della fattura per evitare spese di mora e costi aggiuntivi.

I phisher possono utilizzare design sofisticati, tra cui lo stesso logo, lo stesso schema di colori e lo stesso font dell’organizzazione bersaglio, per far sembrare il messaggio il più simile possibile a quello legittimo.

Osservate attentamente il mittente

Inoltre, i phisher possono utilizzare metodi elaborati per far apparire il messaggio come proveniente da una fonte legittima, in particolare gonfiando l’indirizzo e-mail di origine (ad esempio,[email protected]) e/o manipolando i link che l’utente deve cliccare in modo simile.

In altri casi, gli aggressori possono utilizzare un’altra tecnica nota come “attacchi omografi”, che prevede l’utilizzo di nomi di dominio paralleli che presentano lettere dall’aspetto simile provenienti da lingue diverse da quelle dell’alfabeto inglese. Ad esempio, le lettere a, c, e, o, p e x dell’alfabeto inglese e di quello cirillico sono simili. Questi sono chiamati omografi.

Questo rende difficile anche per un utente esperto identificare che il dominio utilizzato per il link e/o l’indirizzo di origine sono falsi, perché le somiglianze sono minime (ad esempio, contact@ßitcoin.com; si noti la “B” in “ßitcoin”).

2. I messaggi SMS sono facili da imitare

Il phishing via SMS (o “Smishing”) è simile al phishing via e-mail, anche se richiede molta meno sofisticazione da parte degli aggressori, poiché i messaggi SMS non contengono solitamente formattazione o grafica.

Nello Smishing, un aggressore prende di mira le vittime inviando loro messaggi di testo che possono assomigliare a un messaggio di testo legittimo proveniente da un fornitore di servizi. In genere si basano su FUD o FOMO.

Un esempio di FUD consiste nell’informare il destinatario di transazioni non autorizzate sulla sua carta di credito, chiedendogli di cliccare immediatamente su un link per bloccare ulteriori transazioni. Per quanto riguarda la FOMO, un esempio può essere rappresentato dagli aggressori che informano l’obiettivo di un tempo molto breve per aderire a un’offerta/sconto speciale. In entrambe le situazioni, i bersagli sono incoraggiati a cliccare sui link forniti nei messaggi SMS.

In questi esempi, né le transazioni non autorizzate né le offerte/sconti speciali sono autentici. Al contrario, questi falsi scenari creano un senso di urgenza per sfruttare il FUD o la FOMO degli obiettivi degli aggressori.

3. Phishing sui social media

Sui social media e sulle piattaforme di messaggistica istantanea, un aggressore può fingersi un fornitore di servizi (personale dell’assistenza clienti di un fornitore di servizi, dipendente di un’azienda che offre assistenza, ecc.) e cercare di indurre l’utente a fare clic su un link di phishing, in modo simile al phishing via e-mail e SMS. Cercate nomi di utenti ingannevoli come “_crypto com official_”.

L’obiettivo principale di questi attacchi è tipicamente quello di indurre l’utente a cliccare sul link. In alcuni casi, il link distribuisce malware/spyware/ransomware sul dispositivo della vittima; in altri casi, il link la conduce a un sito web dall’aspetto realistico/copiato in cui inserisce le proprie credenziali, consentendo agli hacker di accedere all’account reale dell’utente sul sito web reale.

4. Attenzione alle telefonate inaspettate

Il phishing vocale (o “Vishing”) è una variante leggermente diversa del phishing, in cui gli aggressori chiamano le vittime o utilizzano la tecnologia per chiamare in massa le vittime utilizzando messaggi preregistrati. Cercheranno di convincere le vittime che stanno chiamando da un’organizzazione legittima (ad esempio, un ente governativo come l’ufficio delle imposte, o un fornitore di servizi come banche, telco, ecc.) al fine di acquisire informazioni private delle ignare vittime per accedere ai loro conti, rubare la loro identità o acquisire fondi illegalmente.

In alcuni casi, le vittime possono essere costrette a fornire pagamenti con metodi non tracciabili, come carte regalo e prepagate, per evitare presunte conseguenze per gli aggressori (ad esempio, arresto, deportazione, pignoramento della casa, ecc.) In effetti, l’ufficio delle imposte o la banca che chiedono di essere pagati con carte regalo prepagate dovrebbero sempre far scattare l’allarme.

Riconoscere il phishing e proteggersi

La prima linea di difesa contro il phishing è quella di essere sempre scettici di fronte a e-mail, messaggi o telefonate inaspettate con un invito urgente all’azione.

Inoltre, ci sono alcuni segnali rivelatori da tenere in considerazione per valutare se un messaggio in arrivo è autentico o meno:

- L’indirizzo e-mail di origine proviene dall’e-mail di contatto abituale dell’organizzazione? Controllate l’indirizzo e-mail completo e il dominio: c’è qualcosa dopo il nome di dominio abituale? Ad esempio, il dominio e-mail di Crypto.com è @crypto.com; tuttavia, se il dominio e-mail viene riempito (@crypto.com.somethingelse.com, ad esempio), non si tratta dello stesso dominio.

- L’organizzazione offre una funzione di codice anti-phishing? È acceso per il vostro account? Se la risposta a entrambe le domande è sì, il codice corretto appare nell’e-mail?

Utilizzate il codice anti-phishing di Crypto.com per proteggervi. Scoprite come attivarla nell’App Crypto.com, nell’Exchange e nel Marketplace NFT.

- Controllate il link su cui dovete fare clic passandoci sopra (e NON facendo clic). Il link rimanda al nome di dominio dell’organizzazione? Il dominio nel link è stato aggiunto come il dominio dell’e-mail di cui sopra?

- Cercate gli errori di ortografia e grammatica. Gli aggressori spesso commettono errori evidenti, segno evidente che non si tratta di un’e-mail legittima.

- Ci si rivolge a voi con il vostro nome o con un termine collettivo (ad esempio, Gentile[ Nome] o Gentile cliente)? Si noti che questo non è sempre un indicatore affidabile, in quanto gli aggressori possono avere il nome e l’e-mail dell’utente e possono utilizzare un software di unione della posta per indirizzare le vittime individualmente.

- Siete stati improvvisamente contattati sui social media e/o su una piattaforma di messaggistica istantanea da un presunto rappresentante dell’azienda? Questi si verificano soprattutto dopo aver inviato un reclamo o una domanda sul servizio dell’azienda. Nella maggior parte dei casi, i rappresentanti non avvieranno il contatto a meno che non si acceda al loro account/pagina verificata e si avvii il contatto personalmente.

- Se è troppo bello per essere vero, lo è quasi certamente. Vi vengono offerte opportunità di investimento o prestiti a condizioni che sembrano troppo belle per essere vere? Queste sono alcune delle esche comuni utilizzate nel phishing.

- Siete minacciati di subire conseguenze se non agite immediatamente? Non fatevi prendere dal panico. Ricordate che potete sempre riagganciare e richiamare l’organizzazione al suo numero pubblico o contattarla tramite i suoi canali di assistenza clienti legittimi e ufficiali.

La regola d’oro è che se, dopo tutto questo, siete ancora incerti, è meglio che NON facciate clic su alcun link o seguiate le richieste che vi vengono fatte via e-mail/SMS/IM/telefonata. Contattate invece voi stessi l’organizzazione utilizzando i suoi canali di contatto sicuri (chat dell’assistenza clienti, chiamata alla linea di assistenza clienti o navigazione sul loro sito web inserendo l’URL in un browser e accedendo al vostro account).

Tentativi di phishing contro gli utenti di criptovalute

Che cosa significa in pratica? Ecco cinque esempi di ipotetici attacchi di phishing. Vedrete presto quali sono le bandiere rosse.

1. Le aziende non iniziano le conversazioni con i DM – e le due eccezioni

In questo esempio, un phisher contatta una potenziale vittima per avviare una conversazione con lei, anche se in genere i fornitori di servizi non inviano messaggi diretti (DM) agli utenti. In altre parole, di solito è necessario avviare un DM. Fanno eccezione i contatti con i vincitori dei concorsi per la consegna dei premi e la richiesta di autorizzazione all’utilizzo di contenuti generati dagli utenti. In quest’ultimo caso, dovreste avere un ricordo chiaro della partecipazione al concorso e cercare tutti gli altri segni di un account legittimo, come un profilo verificato. I tentativi di inviare l’utente a link abbreviati sono un segnale di allarme.

2. Le società legittime non offrono opportunità di guadagno

In questo tipo di scenario, un account falso che impersona un membro del personale, ad esempio un community manager regionale, invia un messaggio alla potenziale vittima sui social media, offrendo opportunità di investimento.

3. Le aziende non aggiungono utenti ai canali della comunità

In questo esempio, un phisher duplica un canale della comunità creando un gruppo Telegram replicato e aggiungendo potenziali vittime. I truffatori possono spacciarsi per vero personale, cercando di convincere le vittime a rivelare le loro credenziali di accesso.

Per quanto riguarda la politica, i fornitori di servizi in genere non aggiungono utenti a un gruppo o a un canale della comunità. Gli utenti dovrebbero invece trovare i link ai gruppi e ai canali ufficiali della comunità.

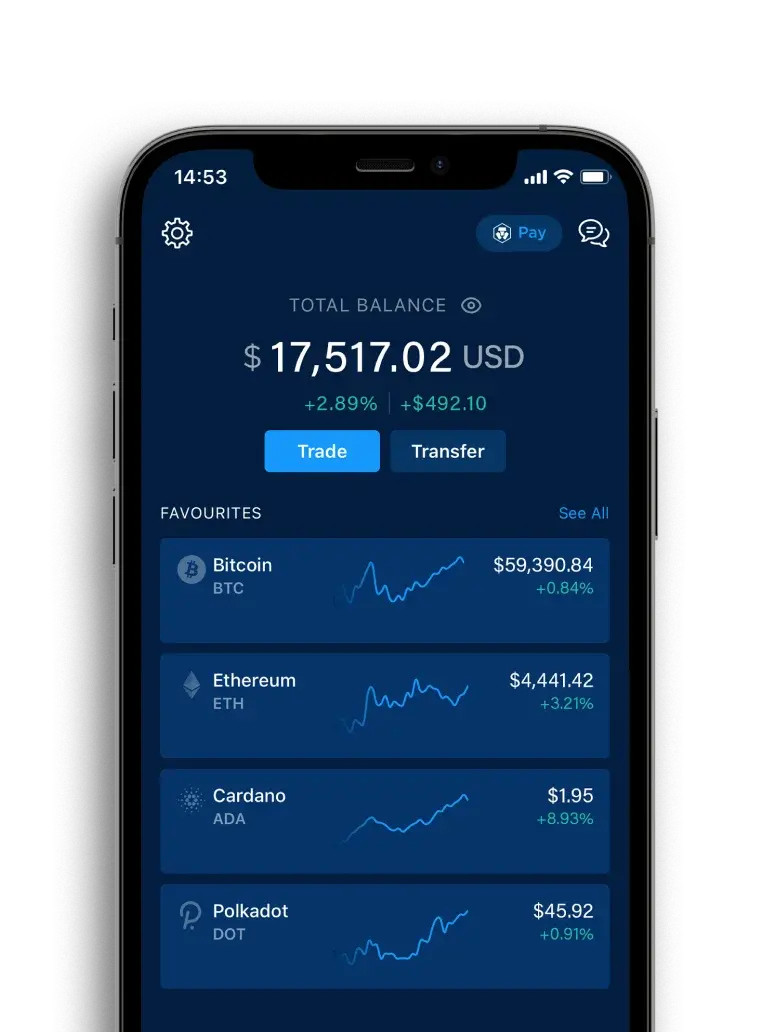

4. Utilizzare solo siti web ufficiali

Qui, un ipotetico esempio di sito web imitatore cerca di assomigliare al sito web di Cronos blockchain utilizzando schemi di colori e loghi simili. I truffatori cercano di convincere gli utenti a fornire le frasi di avvio dei loro portafogli di criptovalute, che a loro volta darebbero ai truffatori accesso irrevocabile ai portafogli non custoditi degli utenti e permetterebbero loro di prosciugare tutti i beni.

Gli utenti devono prestare attenzione e diffidare della struttura molto elementare del sito, della mancanza del logo, sostituito da un semplice esagono, e della call to action.

Al contrario, il sito web legittimo di Cronos qui sotto presenta diverse caratteristiche uniche che lo distinguono dal sito web imitatore di cui sopra.

5. Controllare se gli account dei social media sono verificati

In un altro esempio, un phisher può creare un account Twitter dall’aspetto reale che assomiglia, ad esempio, all’account ufficiale di Loaded Lions per tentare di rubare fondi utilizzando un falso lancio aereo come esca.

Assicuratevi che gli account che seguite siano verificati come ufficiali e diffidate degli account di grandi nomi che vi seguono per primi. Di seguito potete vedere uno screenshot di entrambi i profili Twitter, quello falso e quello autentico.

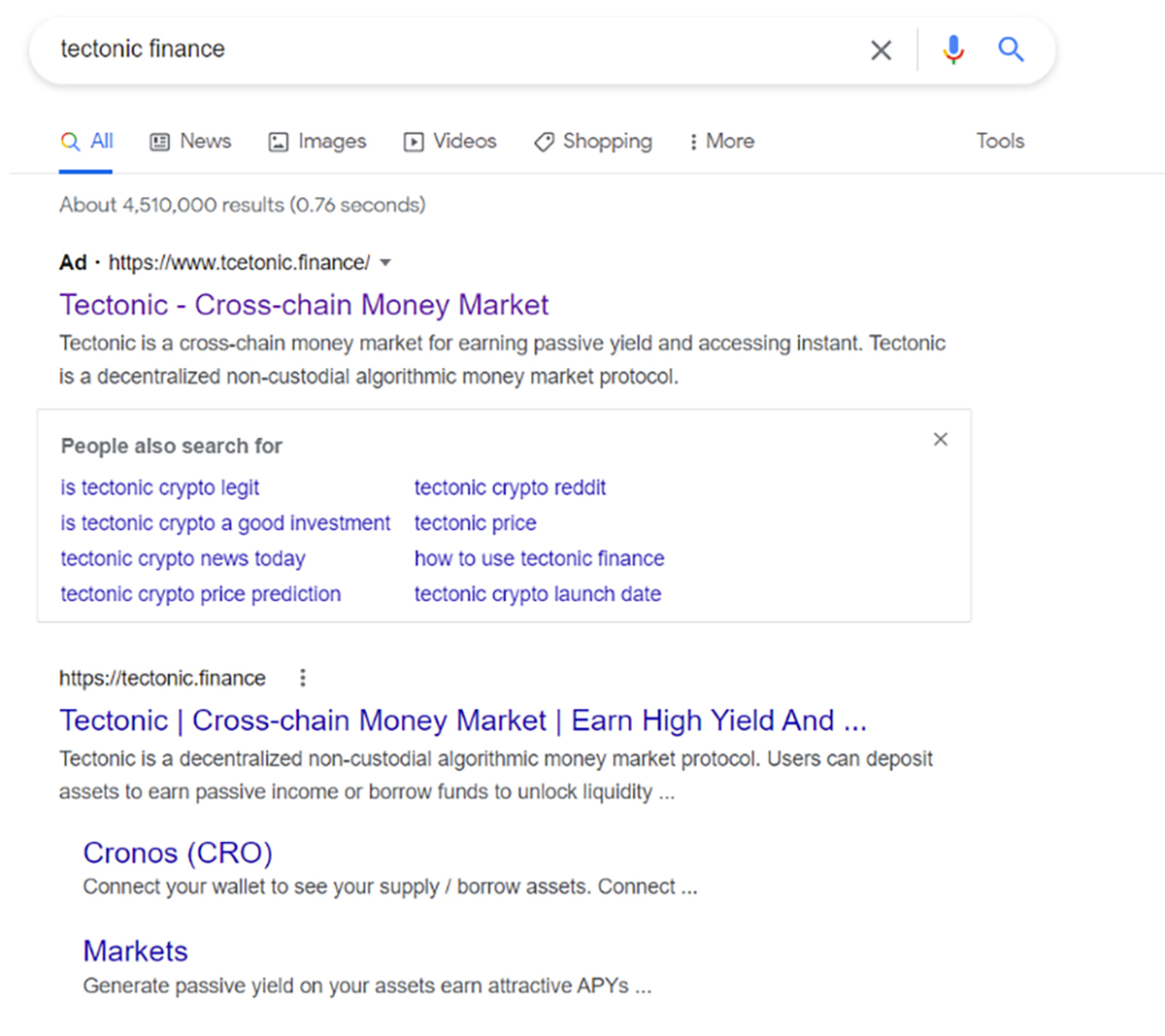

6. Controllare attentamente gli URL

I phisher possono creare una pagina falsa per un progetto reale e pagare un annuncio su Google per farla apparire per prima. Ad esempio, un occhio attento può notare che l’URL dell’annuncio presenta un errore di battitura (tcetonic.finance), mentre il sito web legittimo di Tectonic (tectonic.finance), un protocollo di mercato monetario algoritmico decentralizzato non custodiale costruito sulla Cronos Chain, appare sotto l’annuncio come primo risultato di ricerca.

7. Attenzione ai codici promozionali di terze parti

In questo ultimo esempio, un utente potrebbe cercare un codice promozionale ed essere indirizzato a siti web truffaldini per codici promozionali falsi che potrebbero contenere link dannosi.

Utilizzate solo codici promozionali provenienti direttamente da siti ufficiali e canali verificati.

Conclusione – Come proteggersi dai phisher

Poiché gli hacker e i truffatori sono sempre più alla ricerca di vittime e fondi, gli attacchi di phishing sono destinati ad aumentare. Che siano dovuti a violazioni di dati o a un attacco casuale, gli attacchi di phishing rappresentano un rischio per la privacy e le finanze di chiunque. Rimanere vigili, conoscere l’aspetto del phishing e una sana dose di scetticismo sono alcuni strumenti necessari per proteggersi dai tentativi di phishing.

Due diligence e ricerca personale

Tutti gli esempi elencati in questo articolo sono solo a scopo informativo. L’utente non deve interpretare tali informazioni o altro materiale come consulenza legale, fiscale, di investimento, finanziaria, di sicurezza informatica o di altro tipo. Nulla di quanto contenuto nel presente documento costituisce una sollecitazione, una raccomandazione, un’approvazione o un’offerta da parte di Crypto.com di investire, acquistare o vendere monete, token o altri asset crittografici. I rendimenti derivanti dall’acquisto e dalla vendita di criptovalute possono essere soggetti a imposte, compresa l’imposta sulle plusvalenze, nella vostra giurisdizione. Le descrizioni dei prodotti o delle caratteristiche di Crypto.com hanno uno scopo puramente illustrativo e non costituiscono un’approvazione, un invito o una sollecitazione.

Le performance passate non sono una garanzia o una previsione di quelle future. Il valore delle criptovalute può aumentare o diminuire e voi potreste perdere tutto o una parte consistente del vostro prezzo di acquisto. Quando valutate un asset crittografico, è essenziale che facciate le vostre ricerche e la vostra due diligence per esprimere il miglior giudizio possibile, poiché ogni acquisto sarà di vostra esclusiva responsabilità.