Introduction

Un récent rapport d’Interpol montre que l’hameçonnage est en augmentation dans le monde entier. Nous présentons ici des exemples de la manière dont les escrocs tentent généralement de hameçonner les utilisateurs de crypto-monnaies et nous expliquons comment vous protéger.

Principaux enseignements :

- Le phishing est une technique d’ingénierie sociale utilisée par les pirates et les escrocs pour inciter les utilisateurs peu méfiants à fournir leurs identifiants et/ou des informations sensibles.

- L’hameçonnage peut prendre plusieurs formes : hameçonnage par courrier électronique, hameçonnage par SMS et hameçonnage par appel vocal.

- Le phishing se reconnaît à plusieurs signes révélateurs, tels que des inexactitudes, un sentiment d’urgence, l’absence de dispositifs de sécurité, ainsi que des demandes d’informations personnelles.

- Pour se protéger du phishing, il faut une bonne dose de scepticisme et une inspection minutieuse de tous les messages, courriels et liens.

Qu’est-ce que le phishing ?

Le phishing est l’un des moyens d’attaque utilisés par les escrocs pour cibler les utilisateurs involontaires et leur voler des informations sensibles telles que les informations personnelles identifiables (IPI), qui comprennent la date de naissance, l’adresse, les combinaisons de nom d’utilisateur et de mot de passe, les informations bancaires en ligne et les comptes d’entreprise, et, en fin de compte, leurs fonds.

Le phishing est une forme d'”ingénierie sociale” qui consiste à inciter un utilisateur mal intentionné à donner volontairement ses informations d’identification et/ou ses fonds plutôt que d’essayer de pénétrer dans ses appareils ou ses comptes à l’aide de techniques de piratage.

Dans une attaque de phishing classique, on fait croire à l’utilisateur qu’il a été contacté par une organisation avec laquelle il traite habituellement (par exemple, sa banque, son employeur ou son fournisseur de télécommunications) par le biais de répliques sophistiquées du site web de l’organisation, de notifications SMS, de courriels ou d’appels téléphoniques. Ces attaques peuvent amener l’utilisateur à fournir des informations sensibles, telles que des identifiants, des mots de passe ou des phrases de récupération.

Les attaques de phishing peuvent être coordonnées, par exemple contre le personnel ou les membres d’une organisation spécifique, ou contre les utilisateurs d’un certain service. En général, les attaquants ont acquis des informations sur les clients à la suite d’une violation de données, qu’ils utilisent ensuite pour cibler ces mêmes clients avec une attaque par hameçonnage. Dans d’autres cas, les attaques peuvent être aléatoires et basées sur le ciblage de blocs de numéros de téléphone, d’adresses électroniques générées automatiquement ou de listes d’adresses électroniques obtenues illégalement auprès d’abonnés à des listes de diffusion.

Les objectifs des attaques de phishing peuvent être à court ou à long terme. Les objectifs à court terme consistent à déployer un ransomware sur les appareils des victimes et à exiger une rançon pour décrypter leurs données ou à voler des fonds sur les comptes des victimes.

Les objectifs à long terme comprennent l’accès au réseau/système d’entreprise de l’organisation de la victime, le déploiement de logiciels malveillants sur les systèmes de la victime en vue d’un gain à long terme et continu, ou à des fins de surveillance et d’extorsion.

Types d’hameçonnage

L’hameçonnage peut se produire par le biais de différents canaux, notamment :

- Courriel :

- SMS (également connu sous le nom de “Smishing”)

- Médias sociaux et messagerie instantanée

- Appels téléphoniques/appels vocaux (également connus sous le nom de “Vishing”)

1. Les courriels : “Cliquez sur ce lien pour éviter…”

Dans une attaque par hameçonnage, le pirate envoie généralement un courriel qui semble provenir d’une source authentique, avec un “appel à l’action” demandant à la victime potentielle de cliquer sur un lien pour éviter les conséquences.

Par exemple, les attaquants peuvent envoyer un courriel usurpant l’identité de votre banque et vous demandant de vous connecter et de réactiver votre compte, sous peine de suspension du compte et de perte d’accès aux fonds. Dans d’autres cas, les attaquants peuvent envoyer une facture en souffrance d’un fournisseur de services exigeant une action immédiate, telle que le paiement de la facture pour éviter des frais de retard et des frais supplémentaires.

Les hameçonneurs peuvent utiliser des conceptions sophistiquées, y compris le même logo, la même palette de couleurs et la même police que l’organisation cible, afin que le message soit aussi proche que possible d’un message légitime.

Examinez attentivement l’expéditeur

En outre, les hameçonneurs peuvent utiliser des méthodes élaborées pour faire croire que le message provient d’une source légitime, notamment en complétant l’adresse électronique d’origine (par exemple,[email protected]) et/ou en manipulant de la même manière les liens sur lesquels l’utilisateur doit cliquer.

Dans d’autres cas, les attaquants peuvent utiliser une autre technique connue sous le nom d'”attaques par homographe”, qui consiste à utiliser des noms de domaine parallèles dont les lettres se ressemblent et proviennent de langues autres que celles de l’alphabet anglais. Par exemple, les lettres a, c, e, o, p et x des alphabets anglais et cyrillique sont similaires. Il s’agit d’homographes.

Il est donc difficile, même pour un utilisateur expérimenté, d’identifier que le domaine utilisé pour le lien et/ou l’adresse d’origine est faux, car les similitudes sont minimes (par exemple, contact@ßitcoin.com ; notez le “B” dans “ßitcoin”).

2. Les SMS sont faciles à imiter

L’hameçonnage par SMS (ou “Smishing”) est similaire à l’hameçonnage par courrier électronique, bien qu’il nécessite beaucoup moins de sophistication de la part des attaquants puisque les messages SMS ne contiennent généralement pas de formatage ou de graphiques.

Dans le cas du Smishing, un attaquant cible les victimes en leur envoyant des messages texte qui peuvent ressembler à un message texte légitime provenant d’un fournisseur de services. Ils s’appuient généralement sur le FUD ou le FOMO.

Un exemple de FUD consiste à informer la cible de transactions non autorisées sur sa carte de crédit et à lui demander de cliquer immédiatement sur un lien pour bloquer d’autres transactions. Dans le cas du FOMO, les attaquants peuvent par exemple informer la cible qu’elle dispose d’un délai très court pour participer à une offre spéciale ou à une remise. Dans les deux cas, les cibles sont encouragées à cliquer sur les liens fournis dans les messages SMS.

Dans ces exemples, ni les transactions non autorisées, ni les offres spéciales/réductions ne sont authentiques. Au contraire, ces faux scénarios créent un sentiment d’urgence afin d’exploiter la peur ou l’anxiété des cibles visées par les attaquants.

3. L’hameçonnage sur les médias sociaux

Sur les médias sociaux et les plateformes de messagerie instantanée, un pirate peut se faire passer pour un prestataire de services (personnel d’assistance à la clientèle d’un prestataire de services, employé d’une entreprise offrant une assistance, etc.) et tenter de pousser l’utilisateur à cliquer sur un lien d’hameçonnage, comme dans le cas de l’hameçonnage par courrier électronique ou par SMS. Recherchez des noms d’utilisateur trompeurs tels que “_crypto com official_”.

L’objectif principal de ces attaques est généralement d’inciter l’utilisateur à cliquer sur le lien. Dans certains cas, le lien déploie un logiciel malveillant/espion/ransomware sur l’appareil de la victime ; dans d’autres cas, le lien conduit la victime sur un site web à l’aspect réaliste/copié où elle saisit ses identifiants, ce qui permet aux pirates d’accéder au compte réel de l’utilisateur sur le site web réel.

4. Attention aux appels téléphoniques inattendus

Le phishing vocal (ou “Vishing”) est une variante légèrement différente du phishing, dans laquelle les attaquants appellent les victimes ou utilisent la technologie pour appeler en masse les victimes à l’aide de messages préenregistrés. Ils essaient de convaincre les victimes qu’ils appellent d’une organisation légitime (par exemple, une entité gouvernementale comme le bureau des impôts, ou un fournisseur de services comme les banques, les sociétés de télécommunications, etc.) afin d’obtenir des informations privées de leurs victimes sans méfiance pour accéder à leurs comptes, voler leur identité ou acquérir des fonds de manière illégale.

Dans certains cas, les victimes peuvent être contraintes de payer avec des moyens de paiement intraçables tels que des cartes-cadeaux ou des cartes prépayées afin d’éviter les conséquences présumées pour les agresseurs (arrestation, expulsion, saisie de leur maison, etc.). En effet, le bureau des impôts ou la banque qui demande à être payé en cartes cadeaux prépayées devrait toujours tirer la sonnette d’alarme.

Reconnaître le phishing et se protéger

La première ligne de défense contre l’hameçonnage consiste à toujours se méfier des courriels, messages ou appels téléphoniques inattendus contenant un appel urgent à l’action.

En outre, il existe quelques signes révélateurs à observer et à prendre en compte pour déterminer si un message entrant est authentique ou non :

- L’adresse électronique d’origine provient-elle de l’adresse électronique de contact habituelle de l’organisation ? Examinez l’adresse électronique complète et le domaine – Y a-t-il quelque chose après le nom de domaine habituel ? Par exemple, le domaine de messagerie de Crypto.com est @crypto.com ; cependant, si le domaine de messagerie est complété (@crypto.com.somethingelse.com, par exemple), il ne s’agit pas du même domaine.

- L’organisation propose-t-elle un code anti-phishing ? Est-il activé pour votre compte ? Si la réponse à ces deux questions est positive, le code correct apparaît-il dans l’e-mail ?

Utilisez le code anti-phishing de Crypto.com pour vous protéger. Découvrez comment l’activer dans l’application Crypto.com, sur la bourse et sur la place de marché NFT.

- Vérifiez le lien sur lequel vous devez cliquer en le survolant (et NON en cliquant). Le lien renvoie-t-il au nom de domaine de l’organisation ? Le domaine du lien est-il complété par d’autres éléments, comme le domaine de l’e-mail mentionné ci-dessus ?

- Recherchez les fautes d’orthographe et de grammaire. Les attaquants commettent souvent des erreurs flagrantes, signe révélateur qu’il ne s’agit pas d’un courrier électronique légitime.

- S’adresse-t-on à vous par votre nom ou par un terme collectif (par exemple, Cher[Votre nom] ou Cher client) ? Notez qu’il ne s’agit pas toujours d’un indicateur fiable, car les attaquants peuvent disposer de votre nom et de votre adresse électronique et utiliser un logiciel de fusion de courrier pour s’adresser individuellement aux victimes.

- Avez-vous été soudainement contacté sur les médias sociaux et/ou une plateforme de messagerie instantanée par un prétendu représentant de l’entreprise ? Celles-ci surviennent surtout après la publication d’une plainte ou d’une question sur le service de l’entreprise. Dans la plupart des cas, les représentants n’initieront pas de contact à moins que vous ne naviguiez vers leur compte/page vérifié(e) et que vous n’initiiez vous-même le contact.

- Si c’est trop beau pour être vrai, c’est très certainement le cas. Vous propose-t-on des opportunités d’investissement ou des prêts à des conditions qui semblent trop belles pour être vraies ? Il s’agit de quelques-uns des appâts les plus courants utilisés dans le phishing.

- Vous menace-t-on de conséquences si vous n’agissez pas immédiatement ? Ne paniquez pas. N’oubliez pas que vous pouvez toujours raccrocher et rappeler l’organisation en composant son numéro public ou en la contactant par l’intermédiaire de son service clientèle légitime et officiel.

La règle d’or est la suivante : si, après tout cela, vous n’êtes toujours pas sûr de vous, il vaut mieux ne cliquer sur aucun lien et ne donner suite à aucune demande qui vous est adressée par courrier électronique, SMS, messagerie instantanée ou appel téléphonique. Au lieu de cela, contactez l’organisation vous-même en utilisant leurs canaux de contact sécurisés (chat du support client, appel de leur ligne de support client, ou navigation vers leur site web en saisissant vous-même l’URL dans un navigateur et en vous connectant à votre compte).

Tentatives d’hameçonnage des utilisateurs de cryptomonnaies

Comment cela se traduit-il dans la pratique ? Voici cinq exemples d’attaques hypothétiques de phishing. Vous verrez rapidement quels sont les signaux d’alarme.

1. Les entreprises ne prennent pas l’initiative des conversations DM – et les deux exceptions

Dans cet exemple, un hameçonneur contacte une victime potentielle pour entamer une conversation avec elle, bien que les fournisseurs de services ne commencent généralement pas par envoyer un message direct (DM) aux utilisateurs. En d’autres termes, vous devez généralement initier un DM. Les exceptions sont la prise de contact avec les gagnants de concours pour l’attribution des prix et la demande d’autorisation pour l’utilisation de contenus générés par les utilisateurs. Dans ce dernier cas, vous devez vous souvenir clairement de votre participation au concours et rechercher tous les autres signes d’un compte légitime, comme un profil vérifié. Les tentatives d’envoi vers des liens raccourcis sont un signal d’alarme.

2. Les entreprises légitimes n’offrent pas de possibilités de s’enrichir rapidement

Dans ce type de scénario, un faux compte usurpant l’identité d’un membre du personnel, tel qu’un responsable de communauté régionale, envoie un message à une victime potentielle sur les médias sociaux, lui proposant des opportunités d’investissement.

3. Les entreprises n’ajoutent pas d’utilisateurs aux canaux communautaires

Dans cet exemple, un phisher duplique un canal communautaire en créant une réplique du groupe Telegram et en y ajoutant des victimes potentielles. Les escrocs peuvent se faire passer pour de véritables employés et tenter d’amener les victimes à révéler leurs identifiants de connexion.

En ce qui concerne la politique, les fournisseurs de services n’ajoutent généralement pas d’utilisateurs à un groupe communautaire ou à un canal. Les utilisateurs doivent plutôt trouver les liens vers les groupes et canaux communautaires officiels.

4. N’utiliser que les sites web officiels

Ici, un exemple hypothétique de site web copié tente de ressembler au site web de la blockchain Cronos en utilisant des couleurs et des logos similaires. Les escrocs tentent d’amener les utilisateurs à fournir les phrases de départ de leurs portefeuilles de crypto-monnaie, ce qui leur donnerait un accès irrévocable aux portefeuilles non conservés des utilisateurs et leur permettrait de drainer tous les actifs.

Les utilisateurs doivent être attentifs et se méfier de la structure très basique du site, de l’absence de logo, remplacé par un simple hexagone, et de l’appel à l’action.

À l’inverse, le site légitime de Cronos ci-dessous présente plusieurs caractéristiques uniques qui le distinguent du site copié ci-dessus.

5. Vérifier si les comptes de médias sociaux sont vérifiés

Dans un autre exemple, un hameçonneur peut créer un compte Twitter d’apparence réelle qui ressemble, par exemple, au compte officiel de Loaded Lions pour tenter de voler des fonds en utilisant un faux largage d’avion comme appât.

Assurez-vous que les comptes que vous suivez sont vérifiés comme étant officiels, et méfiez-vous des grands comptes qui vous suivent en premier. Vous pouvez voir ci-dessous une capture d’écran des deux profils Twitter, le faux et l’authentique.

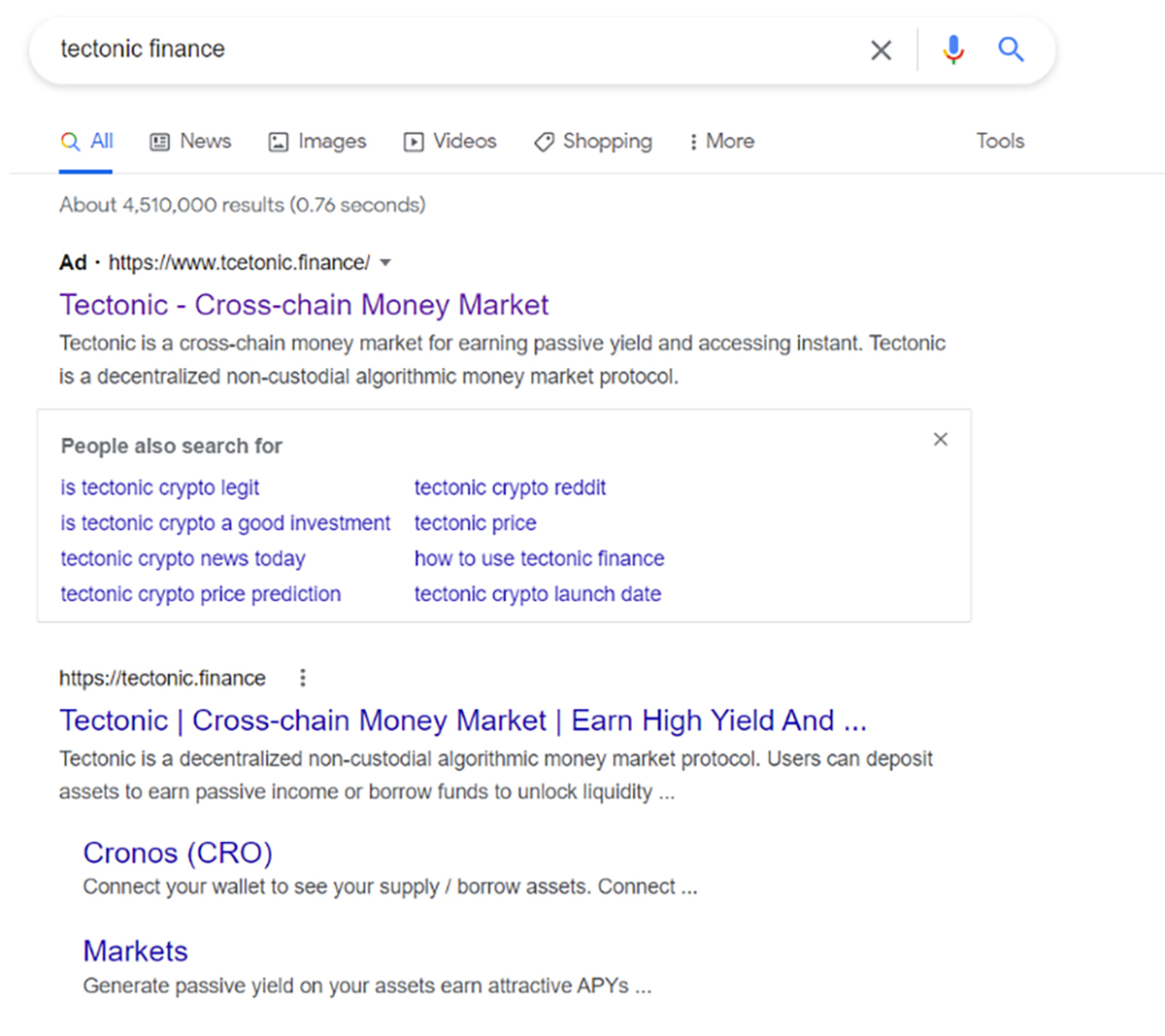

6. Vérifier soigneusement les URL

Les hameçonneurs peuvent créer une fausse page pour un projet réel et payer une annonce Google pour qu’elle apparaisse en premier. Par exemple, un œil attentif peut voir que l’URL de l’annonce contient une faute de frappe (tcetonic.finance), alors que le site web légitime de Tectonic (tectonic.finance), un protocole de marché monétaire algorithmique décentralisé et non conservateur construit sur la chaîne Cronos, apparaît sous l’annonce en tant que premier résultat de recherche.

7. Se méfier des codes promotionnels de tiers

Dans ce dernier exemple, un utilisateur peut rechercher un code promo et être dirigé vers des sites web frauduleux proposant de faux codes promo pouvant contenir des liens malveillants.

N’utilisez que des codes promo provenant directement de sites officiels et de canaux vérifiés.

Conclusion – Comment se protéger des hameçonneurs ?

Les pirates informatiques et les escrocs sont de plus en plus à la recherche de victimes et de fonds, et les attaques par hameçonnage devraient se multiplier. Qu’elles soient dues à des violations de données ou à un ciblage aléatoire, les attaques de phishing constituent un risque pour la vie privée et les finances de chacun. Rester vigilant, savoir à quoi ressemble le phishing et faire preuve d’une bonne dose de scepticisme sont autant d’outils nécessaires pour se protéger des tentatives de phishing.

Diligence raisonnable et recherches personnelles

Tous les exemples cités dans cet article sont donnés à titre d’information uniquement. Vous ne devez pas considérer ces informations ou autres documents comme des conseils juridiques, fiscaux, d’investissement, financiers, de cybersécurité ou autres. Rien de ce qui est contenu dans le présent document ne constitue une sollicitation, une recommandation, une approbation ou une offre par Crypto.com d’investir, d’acheter ou de vendre des pièces de monnaie, des jetons ou d’autres actifs cryptographiques. Les revenus tirés de l’achat et de la vente de crypto-actifs peuvent être soumis à l’impôt, y compris l’impôt sur les plus-values, dans votre juridiction. Les descriptions des produits ou des caractéristiques de Crypto.com ne sont données qu’à titre d’exemple et ne constituent pas une approbation, une invitation ou une sollicitation.

Les performances passées ne constituent pas une garantie ou un prédicteur des performances futures. La valeur des crypto-actifs peut augmenter ou diminuer, et vous pourriez perdre la totalité ou une partie substantielle de votre prix d’achat. Lors de l’évaluation d’un actif cryptographique, il est essentiel que vous fassiez vos recherches et que vous exerciez une diligence raisonnable afin de prendre la meilleure décision possible, car tout achat relève de votre seule responsabilité.